Les récentes révélations dans les médias des pratiques gouvernementales américaines ont ravivé les interrogations et questions de sécurité des données du cloud. De nombreux clients et représentants de PME nous questionnent sur les dangers du cloud et les impacts potentiels sur la marche des affaires après avoir pris une telle décision. Nous discutons dans cet article de la pertinence réelle du cloud pour les PME et de l’impact de différents scénarii de menace sécuritaire dans le but de clarifier le danger réel.

S’il est vrai que les récentes preuves de collaboration systématique de certaines des principales sociétés technologiques avec les agences gouvernementales ont créé un vent de panique chez les usagers ainsi que chez les gouvernements du vieux continent, il est bien naturellement important de se souvenir que ce type de menace ne constitue nullement une surprise ou une nouveauté. La contribution volontaire ou non des grandes sociétés de télécommunications avec la NSA et les autres agences de sécurité est connue depuis le milieu des années 1990 dans le contexte des écoutes par le réseau Echelon et évidemment bien d’autres programmes qui ont suivi ces développements. Programmes certainement renforcés depuis le 11 septembre 2001 et d’autres tragédies qui ont suivi.

C’est un fait avéré et connu, les données hébergées et transitant par les territoires de certains pays sont susceptibles d’être interceptées, lues et utilisées légalement et parfois même certainement de manière illégale et non contrôlée.

En revanche, le gigantesque intérêt des services apportés par les nouvelles technologies liées à internet, l’hébergement, la virtualisation, le cloud, autant par l’agilité offerte aux entreprises que par les économies fantastiques qui peuvent être réalisées OBLIGE les entreprises de toute taille à considérer cette opportunité malgré le contexte du risque de menace d’exploitation de leurs données.

L’exercice devient classique et facile une fois dépassée la question de principe de cet accès aux données privées. L’objet de cet article n’est nullement d’entrer dans ce débat extrêmement légitime mais bien d’offrir certains axes de réflexion de terrain pour les entreprises confrontées à ce choix et ce questionnement. La question n’est donc plus de principe mais pragmatique et le problème devient alors:

[quote author=”]Quel risque sommes-nous prêts à accepter pour bénéficier de l’énorme avantage des technologies du cloud computing ?[/quote]

La nature des risques

Il convient au préalable d’identifier la nature des risques liés à l’utilisation d’une plateforme sur le cloud, que ce soit de l’Infrastructure IaaS, une plateforme PaaS ou une application à la demande SaaS. Ces risques sont très largement documentés et adressés par l’ensemble des normes de sécurité ou référentiels de bonnes pratiques (ISO 27000, SAS 70, SSAE 16, ITILv3, ISACA, etc.). On trouve de nombreuses définitions des risques associés ainsi que les contrôles à mettre en oeuvre pour l’ensemble des frameworks de certification disponibles.

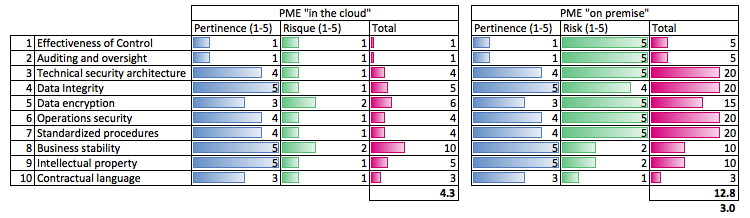

En prenant l’exemple inspiré par le SearchCloudSecurity.com learning guide, on identifie 10 catégories d’assessement des risques liés aux cloud computing. Ces catégories couvrent les aspects de processus et de contrôle ainsi que technologiques et contractuels. Les auteurs de ce framework proposent de pondérer les risques dans ces catégories pour un prestataire donné par la pertinence de ces catégories pour l’entreprise.

En utilisant ce framework d’une manière générique en considérant une solution dans le cloud théorique sans défaut appliqué au besoin d’une PME, on trouve un profil de risque qu’il peut être intéressant de comparer à une profil pour la même PME dans une contexte d’informatique classique interne. Le tableau ci-dessous montre cette comparaison et illustre un risque sécuritaire global 3 fois supérieur en considérant une informatique classique par rapport à une solution dans le cloud pour une PME.

La différence réside bien évidemment dans les capacités opérationnelles et l’usage de processus et de standards dont ne disposent pas ou peu les PME dans le cas d’une informatique classique. L’avantage intrinsèque des solutions du cloud reposent sur la mutualisation de ressources permettant la mise en oeuvre de processus et opérations haut de gamme pour l’ensemble des clients, quelle que soit leur taille.

La conclusion évidente est qu’en considérant l’ensemble des aspects de la gestion sécuritaire des données informatiques, une solution dans le cloud est bien plus efficace et sécurisée qu’une infrastructure standard, bien d’avantage encore pour une PME.

Le risque résiduel, la confidentialité

En acceptant donc le fait définitif et inéluctable qu’une informatique dans le cloud est globalement bien mieux sécurisée que des services classiques, le risque résiduel revient sur l’exploitation potentielle légale des états gouvernants les fournisseurs de services de cloud computing. Dès lors, il devient possible de faire un choix ou d’analyser sa propre exposition dans ce seul contexte de confidentialité.

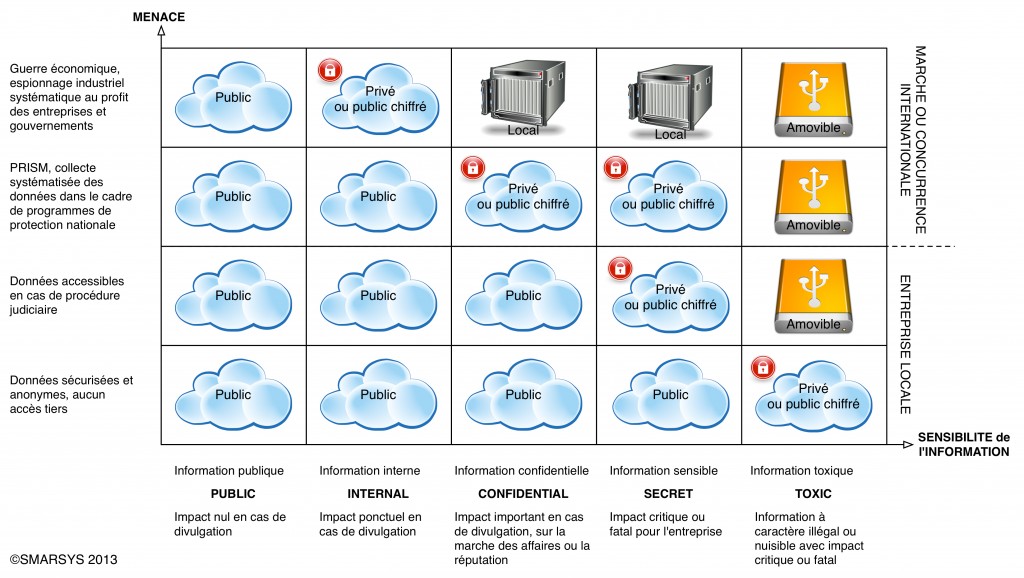

Nous présentons dans la matrice ci-dessous une représentation de l’infrastructure à adopter en fonction de la sensibilité des informations de l’entreprise (axe horizontal) et de la menace d’exploitation des données de l’entreprise (axe vertical).

La sensibilité des informations de l’entreprise

Un des aspects fondamentaux de la sélection d’une solution de cloud computing concerne avant tout la classification des informations dont la solution va héberger les données. La classification proposée ci-dessous est classique si ce n’est la dernière catégorie des informations toxiques ayant un caractère fatal pour l’entreprise. Ce type d’information est rarement considéré dans les écrits mais est bien réèl, sachant de plus que des informations internes peuvent devenir toxiques suite à un changement de régulation ou de législation.

La menace d’exploitation des données de l’entreprise

La seconde dimension d’analyse repose sur un niveau de menace d’exploitation des données hébergées sur des infrastructures de cloud computing par les Etats ou agences d’Etat. Nous considérons 4 niveaux de menace depuis la menace nulle et théorique garantissant l’anonymat et aucun accès aux données privées. Le niveau supérieur représente naturellement une situation d’accès aux données par procédure judiciaire, situation normale et classique.

Les deux niveaux supérieurs représentent l’exposition à deux niveaux de menace d’exploitation de nos données privées dans un contexte international et représentant typiquement la situation dans le cas d’hébergement de données aux Etats-Unis. Le premier niveau de menace est représenté par les programmes de type PRISM à connotation anti-terroriste ou de lutte contre l’évasion fiscale. Cette menace consiste en l’espionnage systématique des communications et données privées et l’automatisation des procédures judiciaires pour l’accès à ces données sous couvert de protection nationale. Le degré supérieur repose lui sur l’hypothèse de programmes d’espionnage économique et industriel à l’échelle des états, dont l’exploitation des données peut permettre aux Etats et aux grandes entreprises d’avoir un réel avantage compétitif.

Il est important de noter que ces niveaux de menace sont présentés ici de manière hypothétique pour permettre une analyse de l’exposition de chaque entreprise. Relevons tout de même que de nombreux exemples réels démontrant l’existence de ces types d’exploitation de données ont été décrits dans les médias et la presse, ceci depuis une vingtaine d’années maintenant.

L’impact réel pour la PME

Il est dès lors très facile de constater, une fois encore si l’on fait abstraction des questions de principe de protection des données privées, que pour la plupart des PME, qui évoluent dans un contexte national ou même international sur des tailles de marché sans influence sur l’économie d’un Etat et sans risque de toxicité légale d’informations, le cloud public est une solution sans risque.

Une évaluation de la classification des informations est fondamentale et aidera les entreprises à sélectionner l’architecture sécuritaire convenant le mieux lors du choix d’un systèmes d’information. Les applications métiers traditionnelles (CRM, ERP) embarquent le plus souvent plutôt des données commerciales sans véritable secret industriel dont la classification est en général de type “Confidentielle”. Leur hébergement dans un pays appliquant des programmes s’apparentant aux types de menaces évoquées ci-dessus ne présente donc aucun risque supplémentaire.

Au-delà de ces considérations pragmatiques sur des pratiques que l’on sait exister, il est évident que la confidentialité des données et leur intégrité représentent LE risque majeur POUR les sociétés du cloud nord-américaines puisque des preuves de fuites ou de pertes de données pourraient les torpiller par le fond en quelques mois seulement. La confiance est en effet le pilier qui tient l’édifice tout entier et nous voyons assez mal les grands acteurs des hautes technologies scier la branche sur laquelle ils sont tous assis.

Le choix d’une technologie dans le cloud dépend d’une gestion des risques, autant dans le choix du provider pour le différencier de ses concurrents que pour le choix de l’architecture à mettre en oeuvre. Nous recommandons aux PME d’ouvrir leur stratégie informatique au cloud public sans tarder, et de bénéficier d’avantage d’économie d’échelles et dune rapidité de mise en oeuvre sans précédent.

Christophe Arn